Chameleon Android bankacılık truva atı, cihazları ele geçirmek için zorlu bir teknik kullanan yeni bir sürümle yeniden ortaya çıktı: cihaz PIN’lerini çalmak için parmak izini devre dışı bırakın ve yüz kilidini açın.

Bunu, Erişilebilirlik hizmetine erişim sağlamak için bir HTML sayfası hilesi ve PIN’leri çalmak ve cihazın kilidini açmak için biyometrik işlemleri kesintiye uğratacak bir yöntem kullanarak yapıyor.

Bu yıl Nisan ayında tespit edilen Chameleon’un önceki sürümleri, Avustralya devlet kurumlarının, bankalarının ve CoinSpot kripto para borsasının kimliğine bürünerek güvenliği ihlal edilmiş cihazlarda keylogging, katman enjeksiyonu, çerez hırsızlığı ve SMS hırsızlığı gerçekleştiriyordu.

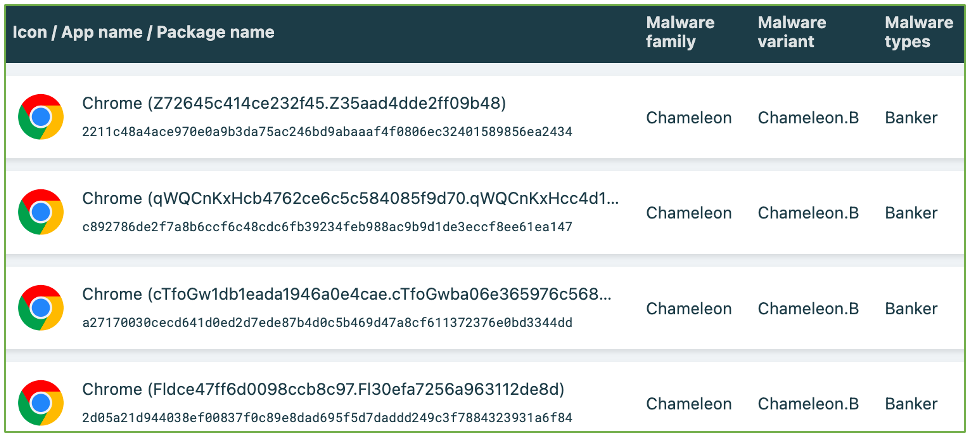

Kötü amaçlı yazılımı takip eden ThreatFabric’teki araştırmacılar, bunun şu anda Google Chrome gibi davranan Zombinder hizmeti aracılığıyla dağıtıldığını bildirdi .

Zombinder, kötü amaçlı yazılımları yasal Android uygulamalarına “yapıştırır”, böylece kurbanlar, yüklemeyi amaçladıkları uygulamanın tüm işlevlerinden yararlanabilir ve böylece arka planda tehlikeli kod çalıştığından şüphelenme olasılıkları azalır.

Platform, kötü amaçlı paketlerinin çalışma zamanında tespit edilemeyeceğini, Google Koruma uyarılarını atladığını ve virüslü cihazda çalışan tüm anti-virüs ürünlerinden kaçtığını iddia ediyor.

Yeni Bukalemun özellikleri

En son Chameleon varyantında görülen ilk yeni özellik, Android 13 ve sonraki sürümleri çalıştıran cihazlarda bir HTML sayfası görüntüleyerek mağdurlardan uygulamaya Erişilebilirlik hizmetini kullanma izni vermelerini isteme yeteneğidir.

Android 13 ve sonraki sürümleri, kötü amaçlı yazılımların ekran içeriğini çalmak, kendisine ek izinler vermek ve gezinme hareketleri gerçekleştirmek için kullanabileceği Erişilebilirlik gibi tehlikeli izinlerin onaylanmasını engelleyen “Kısıtlı ayar” adı verilen bir güvenlik özelliğiyle korunmaktadır .

Chameleon, başlatıldığında Android 13 veya 14’ü algıladığında, sistem korumasını atlayarak uygulamanın Erişilebilirliğini etkinleştirmek için kullanıcıya manuel bir işlem boyunca rehberlik eden bir HTML sayfası yükler.

İkinci dikkate değer yeni özellik, PIN veya şifre kimlik doğrulamasına geri dönüşü zorlamak için Erişilebilirlik hizmetini kullanarak cihazdaki parmak izi ve yüz tanıma kilidi gibi biyometrik işlemleri kesintiye uğratma yeteneğidir.

Kötü amaçlı yazılım, kurbanın cihazının kilidini açmak için girdiği tüm PIN’leri ve şifreleri yakalar ve daha sonra bunları, görünümden gizlenmiş kötü amaçlı faaliyetler gerçekleştirmek üzere istediği zaman cihazın kilidini açmak için kullanabilir.

Son olarak ThreatFabric, Chameleon’un etkinlik dönemlerini yönetmek ve etkinlik türünü tanımlamak için AlarmManager API’si aracılığıyla görev zamanlaması eklediğini bildiriyor.

Erişilebilirliğin etkin veya devre dışı olmasına bağlı olarak, kötü amaçlı yazılım, yerleştirme için en iyi ana karar vermek üzere yer paylaşımlı saldırılar başlatmaya veya uygulama kullanım verileri toplama gerçekleştirmeye uyum sağlar.

ThreatFabric, “Bu geliştirmeler, yeni Chameleon versiyonunun karmaşıklığını ve uyarlanabilirliğini artırarak onu sürekli gelişen mobil bankacılık truva atları ortamında daha güçlü bir tehdit haline getiriyor” diye uyarıyor.

Chameleon tehdidini uzak tutmak için APK’ları (Android paket dosyaları) resmi olmayan kaynaklardan almaktan kaçının; çünkü bu, Zombinder hizmetinin birincil dağıtım yöntemidir.

Ayrıca Play Korumanın her zaman etkinleştirildiğinden emin olun ve cihazınızın kötü amaçlı yazılımlardan ve reklam yazılımlarından temizlendiğinden emin olmak için düzenli taramalar yapın.